Werbung

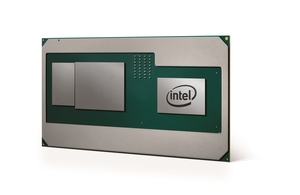

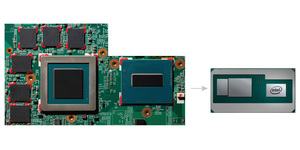

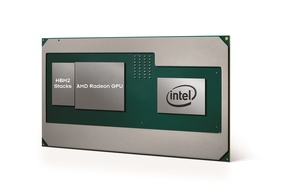

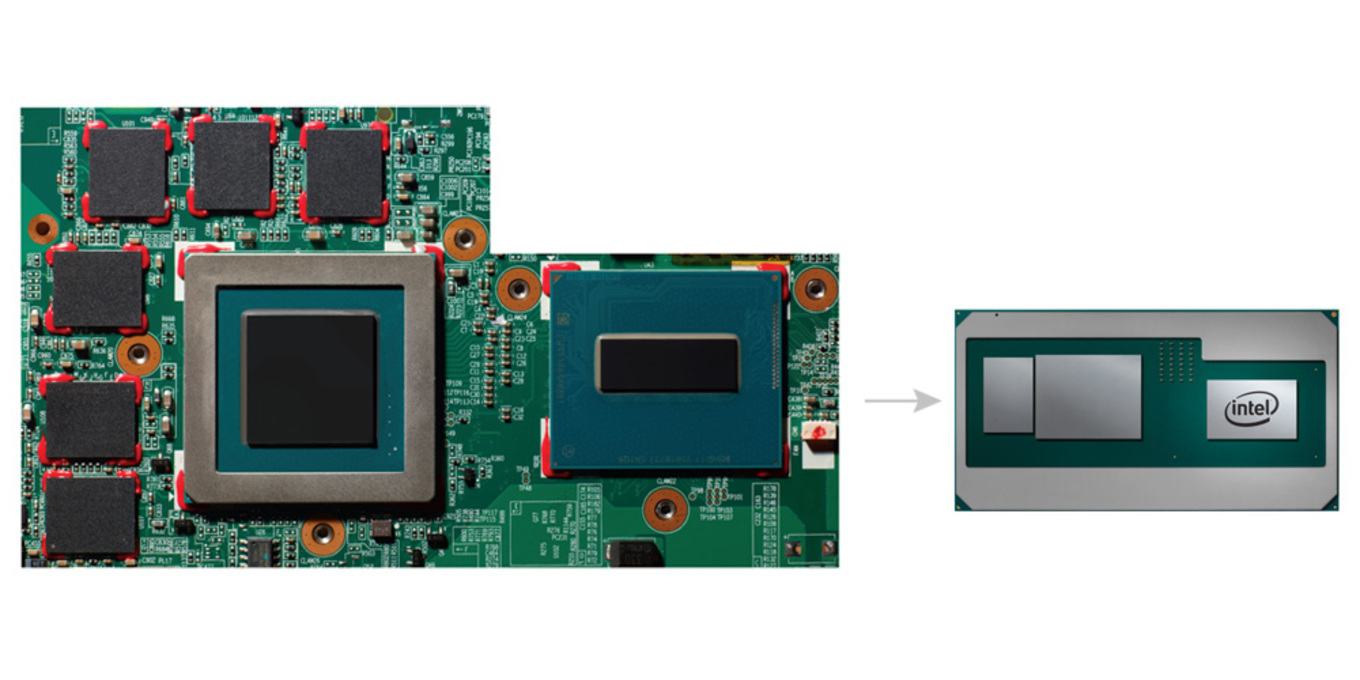

Anfang Januar wurde die Core-H-Serie mit Radeon-Grafikeinheit und HBM2-Speicher erstmals offiziell angekündigt. Bereits seit Monaten wurde darüber spekuliert, bisher hat sich Intel aber auch mit technischen Daten zurückgehalten. So war unbekannt, welche CPU-Kerne zum Einsatz kommen und welche GPU-Architektur Intel von AMD verwendet.

Nun ist der Core i7-8809G auf der Intel-Webseite aufgetaucht und damit sind auch die ersten handfesten technischen Daten bekannt. Bisher wurde erwartet, dass Intel auf der Consumer Electronics Show in der zweiten Januarwoche mehr über die ersten Core-H-Modelle verraten würde.

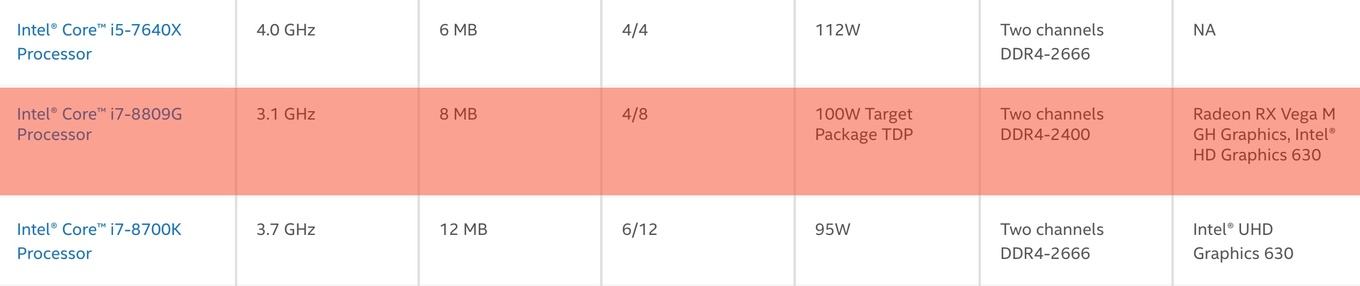

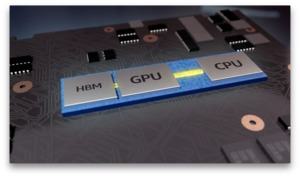

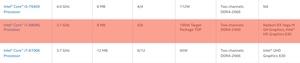

Geht es nach Intel, ist der Core i7-8809G ein übertaktbarer Prozessor, der bei einer Thermal Design Power von 100 W einen Basistakt von 3,1 GHz vorzuweisen hat. Vier Kerne und acht Threads sollen hier arbeiten. Der L3-Cache soll 8 MB groß sein und das Dual-Chanel-Speicherinterface unterstützt DDR4-2400. Hinsichtlich der integrierten Grafik führt die Tabelle von Intel die HD Graphics 630 und eine Radeon RX Vega M GH Graphics auf. Damit wird erstmals bestätigt, dass hier die Vega-Architektur zum Einsatz kommt – wie auch in den AMD-eigenen Raven-Ridge-APUs als Kombination aus Ryzen-CPU und Vega-GPU sowie den dedizierten Grafikkarten Radeon RX Vega 56 und 64.

Aus bisher unbestätigten Quellen stammen Informationen zum Shaderausbau der integrierten Vega-GPU sowie der verwendeten Prozessor-Architektur. So sollen der Dual-Channel-Speicher mit DDR-2400, die Nennung der Intel HD Graphics 630 sowie die Tatsache, dass es sich um einen Quad-Core-Prozessor auf Kaby Lake hindeuten. Bisher wurde der Prozessor auch inoffiziell als Kaby-G bezeichnet – ein weiterer Hinweis. Ein weiterer Informationsschnipsel aus inoffizieller Quelle ist der Boosttakt von 4,1 GHz.

Hinsichtlich des Shaderausbaus macht Intel keine Angaben. Inoffiziell ist von 24 Compute Units, also 1.536 Shadereinheiten die Rede. Diese sollen einen Takt von 1.190 MHz erreichen. Der HBM2 soll 4 GB groß sein und mit 800 MHz takten.

Mit den Core-H-Prozessoren zielt Intel auf den Markt für leistungsstarke Prozessoren mit integrierter Grafikeinheit. Bei einer Thermal Design Power von 100 W sollte auch klar sein, wo der Core i7-8809G sein Einsatzgebiet finden wird. Ein Großteil des Leistungsbudgets dürfte dabei auf die GPU und den HBM2 fallen. AMD verkauft den Ryzen 7 2700U mit 10 Compute Units bzw. 640 Shadereinheiten mit einer konfigurierbaren TDP von 25 W. Da der Core i7-8809G 24 CUs einsetzen soll, käme das von Intel angesprochene Leistungsbudget von 55 W für die GPU und die 45 W für die CPU-Kerne in etwa hin.

Interessant wird zu sehen sein, wie Intel innerhalb des Leistungsbudget jonglieren wird und welche Möglichkeiten es hier gibt. Neben dem Core i7-8809G scheint es auch noch die Modelle Core i7-8705G und i7-8706G zu geben. Details zu diesen Modellen gibt es aber noch nicht.

Auf der CES 2018 wird Intel vermutlich mehr über die Core-H-Prozessoren verraten. Die Keynote von Intel wird am 8. Januar stattfinden.

Update:

Ein baldiger Start der Core-H-Prozessoren bahnt sich an, denn nach dem Core i7-8809G tauchen auf der Webseite von Intel nun auch Hinweise auf weitere Modelle auf.

Der für die Erklärung der Namensgebung beispielhaft verwendete Core i7-8705G wird als Modell mit "Includes discrete graphics on package" geführt. Weitere Details nennt die Webseite hier aber nicht.