Werbung

Eigentlich als Komfort-Funktion gedacht ist die Update- und Treiber-Automatik Armoury Crate von ASUS für viele eher ein nerviges Ärgernis. ASUS möchte mit der Software sicherstellen, dass der Nutzer auch abseits der Windows-Automatik und eigenen Treiberseiten die richtigen Treiber für das jeweils verwendete Mainboard findet. Auf einem Flash-Speicher auf dem Mainboard befindet sich dazu eine ausführbare Software, die bereits mit dem ersten Ausführen unter Windows zur Verfügung steht.

Ein neuseeländischer Programmierer namens MrBrush ist bereits im April aufgefallen, dass ASUS hier eine lückenhafte Umsetzung abliefert. Als CVE-2025-3462 und CVE-2025-3463 sind die gefundenen Sicherheitslücken als "hoch" und "kritisch" eingestuft.

Eigentlich sollte eine Prüfung der Codesignaturen sicherstellen, dass nur entsprechend signierte Software ausgeführt werden kann. Offenbar aber hat ASUS die Sicherheitsprüfungen nur unzureichend umgesetzt und so können beliebige Dateien von einem entsprechend benannten Server heruntergeladen und mit Administratorrechten ausgeführt werden.

Mit der Version 6.1.13 von Armoury Crate sollen die von MrBrush gefundenen Lücken nun geschlossen sein und auch wenn es eher unwahrscheinlich war, dass diese zuletzt gefundenen Lücken ausgenutzt wurden, so zeigt sich hier doch ein grundlegendes Problem dieser Update-Automatik.

Nicht nur bei Mainboards von ASUS kommt eine solche Funktion zum Einsatz, auch die Notebooks verwenden sie. Als Armoury Crate und DriverHub sollen sie auch hier sicherstellen, dass gleich mit dem ersten Ausführen von Windows die notwendigen Treiber zur Verfügung stehen. Diese sind im UEFI als Windows Platform Binary Table (WPBT) eingetragen und aus der ACPI-Tabelle (Advanced Configuration and Power Interface) entnimmt Windows die Dateien, die ausgeführt werden sollen. Solange die Option nicht im BIOS deaktiviert wird, findet nach jedem Boot-Vorgang eine Prüfung und Ausführung der Dateien statt.

ASUS ist allerdings nicht der einzige Hersteller, der bei seinen Mainboards und Notebooks auf eine solche Funktion setzt. Lenovo tut dies bei den Notebooks ebenso wie Gigabyte bei den Mainboards und Notebooks. Bekannte Angriffe sind die "Lojax"-Attacke mittels UEFI-Rootkit und die Kollegen von Heise Online verweisen auf eine Schwachstelle aus dem Jahre 2015 in der Service Engine von Lenovo-Notebooks.

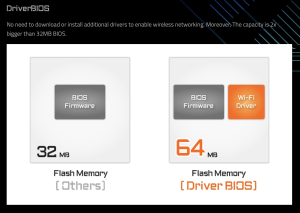

Gigabyte bewirbt das X870 Aorus Stealth Ice, welches auf der Computex vermutlich genauer vorgestellt wird, mit einem DriverBIOS sowie einem von 32 auf 64 MB vergrößerten BIOS-Chip. Dieser soll dann unter anderem die WLAN-Treiber enthalten. Bereits im Frühjahr 2023 ist auch Gigabyte durch eine fehlerhafte Umsetzung der Update-Automatik aufgefallen.

Unsere Empfehlung ist daher, eine solche Funktion im BIOS zu deaktivieren. Bei den Mainboards ist dies meist vergleichsweise einfach möglich.

Welches ist das beste Mainboard für meinen Anwendungsfall?

Unsere Kaufberatung zu den aktuellen Intel-Mainboards und Kaufberatung zu den aktuellen AMD-Mainboards hilft dabei, die Übersicht nicht zu verlieren. Dort zeigen wir, welches Modell aktuell die beste Wahl darstellt - egal, ob es um die Einsteiger, Enthusiasten oder Overclocker.