Werbung

AMD hat die durch die CTS-Labs veröffentlichten Sicherheitslücken bestätigt. Im gleichen Zuge relativiert man diese aber und spricht davon, dass immer ein Admin-Zugriff auf die Hardware selbst notwendig ist, um die Lücken zu nutzen. Alle Sicherheitslücken sollen innerhalb von Wochen geschlossen werden. Dazu reichen Firmware- und BIOS-Updates aus. Einen Leistungsverlust gibt es laut AMD nicht.

Zudem sind offenbar keine der gefundenen Sicherheitslücken spezifisch für die Zen-Architektur. Vielmehr sind der Secure Processor und die im Chipsatz integrierten Komponenten von ASMedia betroffen. Die Sicherheitslücken haben keinerlei Schnittmenge mit Spectre und Meltdown.

On March 12, 2018, AMD received a communication from CTS Labs regarding research into security vulnerabilities involving some AMD products. Less than 24 hours later, the research firm went public with its findings. Security and protecting users’ data is of the utmost importance to us at AMD and we have worked rapidly to assess this security research and develop mitigation plans where needed. This is our first public update on this research, and will cover both our technical assessment of the issues as well as planned mitigation actions.

The security issues identified by the third-party researchers are not related to the AMD “Zen” CPU architecture or the Google Project Zero exploits made public Jan. 3, 2018. Instead, these issues are associated with the firmware managing the embedded security control processor in some of our products (AMD Secure Processor) and the chipset used in some socket AM4 and socket TR4 desktop platforms supporting AMD processors.

As described in more detail below, AMD has rapidly completed its assessment and is in the process of developing and staging the deployment of mitigations. It’s important to note that all the issues raised in the research require administrative access to the system, a type of access that effectively grants the user unrestricted access to the system and the right to delete, create or modify any of the folders or files on the computer, as well as change any settings. Any attacker gaining unauthorized administrative access would have a wide range of attacks at their disposal well beyond the exploits identified in this research. Further, all modern operating systems and enterprise-quality hypervisors today have many effective security controls, such as Microsoft Windows Credential Guard in the Windows environment, in place to prevent unauthorized administrative access that would need to be overcome in order to affect these security issues. A useful clarification of the difficulties associated with successfully exploiting these issues can be found in this posting from Trail of Bits, an independent security research firm who were contracted by the third-party researchers to verify their findings.

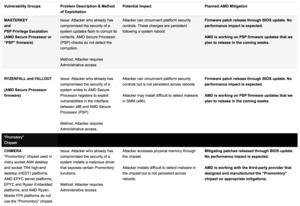

In obiger Tabelle beschreibt AMD die Auswirkungen der einzelnen Sicherheitslücken. Die MasterKey-Lücke wird per Firmware- und BIOS-Update behoben. Gleiches gilt für die Ryzenfall- und Fallout-Lücken. Chimera betrifft die Promotory-Chipsätze für die Ryzen-Prozessoren. Auch hier erfolgt eine Mitigation durch ein BIOS-Update.

AMD will in naher Zukunft weitere Details zur Umsetzung veröffentlichen.