Werbung

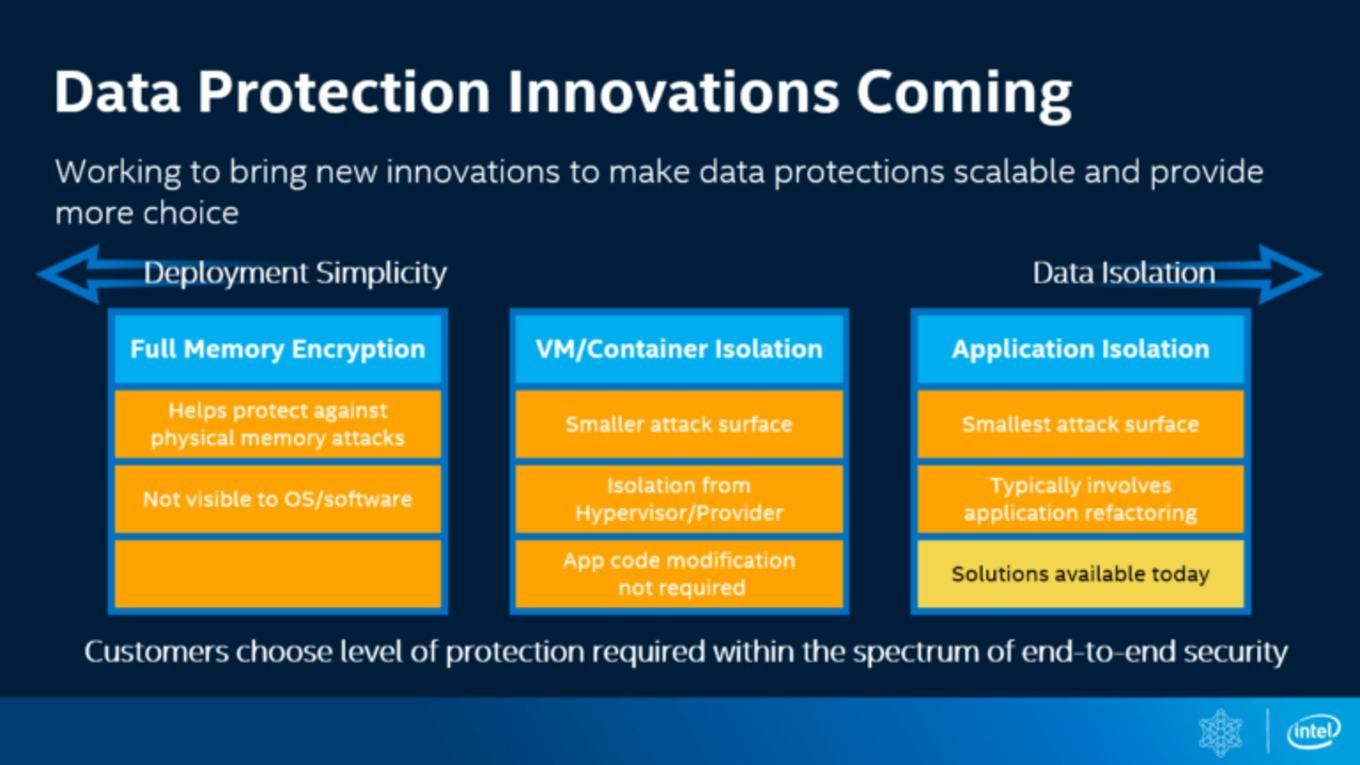

Auf einem Security Day hat Intel in der vergangenen Woche über seine Pläne hinsichtlich der Sicherheit mittels Total Memory Encryption (TME) gesprochen. ArsTechnica hat am Security Day teilgenommen und die wichtigsten Informationen zusammengetragen. Aktuell setzt Intel auf die SGX (Software Guard Extensions), die eine Secure Enclave herstellen, in der die Daten sicher abgelegt werden sollen.

Zukünftig will man aber einen höheren Grad an Sicherheit bieten, zumal sich die SGX via Plundervolt und Cache Out schon als lückenbehaftet herausgestellt hat. Die SGX hat aber noch weitere Probleme und diese betreffen vor allem die Implementierung. So handelt es sich bei den SGX um einen proprietären Standard, der ausschließlich von Intel-Prozessoren verwendet werden kann. Weiterhin müssen die Anwendungen, welche die SGX verwenden, explizit darauf ausgelegt sein. Es gibt also keine einfache Möglichkeit eine Software bzw. die darin verwendeten Daten per SGX abzusichern.

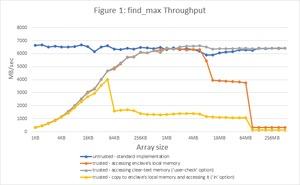

Eine weitere Limitierung ist durch die Hardware begründet. Grundsätzlich verfügbar ist die SGX-Funktionalität seit den Xeon-Prozessoren auf Basis der Skylake-Architektur. Derzeit werden die SGX allerdings nur von Single-Socket-Prozessoren unterstützt. Serversysteme mit zwei oder mehr Prozessoren können keine sicheren Enklaven verwalten. Pro Prozessor stehen auch nur 16 MB an Enclave Page Cache zur Verfügung. Diesen Cache müssen sich alle Anwendungen, die auf dem Prozessor mit den SGX laufen, teilen.

Im Februar 2019 stellte Intel daher die SGX Card vor. Dabei handelt es sich um eine Erweiterungskarte für Cloud Service Providers (CSP). Auf einer SGX Card befinden sich drei Xeon-E3-Prozessoren auf Basis von Kaby Lake. Diese dienen sozusagen als Spender der SGX-Funktionalität. Pro SGX Card können 12 Servernodes mittels der Software Guard Extensions abgesichert werden – jede CPU auf der SGX Card kann demnach drei Xeon-Prozessoren absichern und ermöglicht diesen das Erstellen einer abgesicherten Enklave in Multi-Socket-Systemen.

Diesen Umweg will man mit Cooper Lake umgehen. Die Prozessoren sollen auch in Multi-Socket-Systemen die SGX ermöglichen – auch ohne SGX Card.

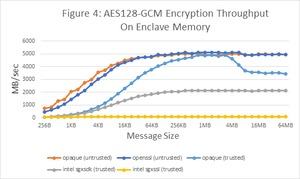

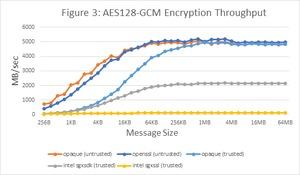

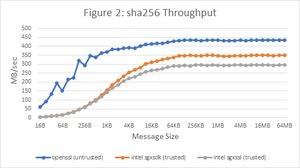

Danny Harnik führte 2017 einige Tests mit den SGX durch und bemängelte dabei vor allem die geringen Durchsatzraten. Allerdings waren diese Tests eher theoretischer Natur und der Bezug auf Anwendungen wie sie im Serverbereich zum Einsatz kommen, ist nur schwer herzustellen. Ganz offensichtlich ist den SGX aber nicht der Durchbruch gelungen, denn einzig Microsoft verwendet diese in seinen Azure-Cloudinstanzen großflächig.

Auf den Spuren von AMD: Total Memory Encryption

Intels zukünftige Xeon-Prozessoren sollen in Kürze auch TME (Total Memory Encryption) oder MKTME (Multi-Key Total Memory Encryption) unterstützen. Zwar bietet man diese bereits über eine Linux-Kernelerweiterung, es fehlt allerdings an der entsprechenden Hardware.

Anders sieht dies bei AMD aus. Hier wird ein SME (Secure Memory Encryption) und SEV (Secure Encrypted Virtualization) geboten. Im Falle von SME kann ein beliebiger Teil des Arbeitsspeichers verschlüsselt werden. Die TSME (Transparent Secure Memory Encryption) ermöglicht ein Verschlüsseln des kompletten Arbeitsspeichers mit Systemboot. Dies setzt dann auch keine Vorbereitung der Software auf eine Verschlüsselung in die Form voraus, wie dies bei SME der Fall ist.

Wie groß der Anteil der Serversysteme mit SME oder TSME bei AMD ist, können wir nicht abschätzen. Die gleiche Frage stellt sich auch für die SGX bzw. die Nachfrage an TME bei Intel. Das Thema Sicherheit spielt aber eine derart entscheidende Rolle, das daran eigentlich kein Vorbeikommen mehr ist.

Dennoch aber scheint das Thema TME für Intel nun verstärkt in den Fokus zu rücken. Dies liegt aber sicherlich auch daran, dass Intel in den letzten Wochen und Monaten mit zahlreichen Sicherheitslücken zu kämpfen hatte. Die SGX gehören dabei ebenfalls zu den betroffenen Komponenten. So kann ein Undervolting verschlüsselte RAM-Enklaven öffnen (Plundervolt) und CacheOut greift als Sidechannel-Attacke ebenfalls gesicherte Bereiche an.

Ob und wann die Total Memory Encryption beim Einsatz mit Intel-Prozessoren eine größere Rolle spielen wird, muss sich nun aber noch zeigen. Intel zeigt nun erste zarte Versuche in dieser Richtung, die aber noch wenig konkret zu sein scheinen.