Werbung

Wie bereits über Monate öffentlich bekannt ist, wird Intel über Jahre hinweg mit sogenannten Side-Channel-Attacken bzw. den entsprechenden Sicherheitslücken zu kämpfen haben, die als Spectre (und Meltdown) zur Jahreswende für Aufsehen gesorgt haben. Nun hat Intel drei weitere Sicherheitslücken bestätigt, die in die gleiche Kerbe wie die meisten Spectre-Lücken schlagen.

Eine, L1 Terminal Fault (L1TF), soll dabei besonders kritisch sein. Foreshadow alias L1 Terminal Fault kann aus einer virtuellen Maschine heraus in den geschützten Speicher einer weiteren VM zugreifen, die auf der selben Hardware läuft. Wieder einmal lassen sich die Software Guard Extensions (SGX) umgehen, die eigentlich für geschützte Speicherbereiche sorgen sollen. Mittels transienten Out-of-Order-Ausführung bestimmter Befehlen war es Sicherheitsforschern aber möglich, an die Attestation Keys zu gelangen, was wiederum den Zugriff auf die geschützten Bereiche ermöglicht.

Neben der einfachen Umgehung des geschützten Speicherbereiches hat Intel weiter an der Lücke geforscht und dabei auch entdeckt, dass nicht nur der eigene geschützte Speicherbereich betroffen sein kann, sondern eine VM auch auf den Speicher einer weiteren zugreifen kann. L1TF teilt sich daher in SGX (CVE-2018-3615), OS Kernel und SMM (CVE-2018-3620) und Virtual Machines (CVE-2018-3646) auf.

Intel ist die Lücke seit Monaten bekannt und die Microcode-Updates wurden bereits veröffentlicht. Betroffen sind alle Intel-Prozessoren zurück bis zur ersten Core-i-Generation. Unter https://foreshadowattack.eu sind alle Informationen zur Attacke und den Auswirkungen aufgeführt.

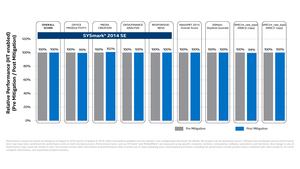

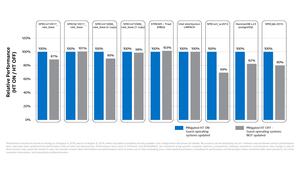

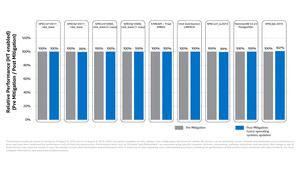

Intel hat einige Benchmarks veröffentlicht, welche die Auswirkungen auf die Leistung durch die Mitigation des Microcode-Updates darstellen sollen.

Die sogenannten Side-Channel-Attacken werden Intel in den verschiedensten Ausführungen noch lange begleiten. Mit Cascade Lake und oder Ice Lake will Intel die Meltdown- und Spectre-Sicherheitslücken „in silicon" beseitigen. Allerdings wird das Thema noch eine ganze Zeit eine Rolle für Intel spielen, denn die Installationsbasis im Datacenter wird aufgrund langer Wechselzyklen noch lange gegen Side-Channel-Attacken anfällig sein.

Neben den Spectre-Sicherheitslücken der ersten Generation, gab es bereits weitere Abwandlungen:

- Intel bestätigt weitere Sicherheitslücken Spectre 1.1 und 1.2

- Spectre-NG: Acht neue Sicherheitslücken in Intel-CPUs entdeckt

- Weitere Spectre-Lücke: Lazy FP State Restore gilt als mittlere Gefahr

Datenschutzhinweis für Youtube

An dieser Stelle möchten wir Ihnen ein Youtube-Video zeigen. Ihre Daten zu schützen, liegt uns aber am Herzen: Youtube setzt durch das Einbinden und Abspielen Cookies auf ihrem Rechner, mit welchen Sie eventuell getracked werden können. Wenn Sie dies zulassen möchten, klicken Sie einfach auf den Play-Button. Das Video wird anschließend geladen und danach abgespielt.

Ihr Hardwareluxx-Team

Youtube Videos ab jetzt direkt anzeigen