Werbung

Auf Spectre und Meltdown sowie die dazugehörigen Next-Gen-Ableger der besagten Side-Channel-Attacken folgt nun ZombieLoad. Der mögliche Angriffsvektor ist bei ZombieLoad ähnlich wie bei den anderen Lücken und betrifft alle Intel-Prozessoren ab 2011. Die achte und neunte Generation der Core-Prozessoren hingegen ist schon wieder per Hardware-Mitigation abgesichert.

Das Microarchitectural Data Sampling (MDS) ist eine sogenannte spekulative Ausführung einer Side-Channel-Attacke, die es Angreifern möglich macht auf Speicher und Programmcode zuzugreifen, der eigentlich zu einer anderen Anwendung gehört. Intel hat dazu bereits eine entsprechende Seite erstellt (Microarchitectural Data Sampling Advisory), auf der alle Informationen zu den offiziell vier Lücken veröffentlicht werden sollen.

Die dazugehörigen CVEs und Beschreibungen lauten wie folgt:

- CVE-2018-12126 Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2019-11091 Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

Wie bei allen Side-Channel-Attacken können die Lücken wie folgt beschrieben werden: Schon auf einem einfachen Desktop-System werden mehrere hundert, wenn nicht mehrere tausend Threads gleichzeitig ausgeführt. Auf Servern mit mehreren Dutzend virtuellen Maschinen laufen also gleichzeitig extrem viele Prozesse, die allesamt eigene Speicherbereiche und Caches zugewiesen bekommen. Findet in den Berechnungen ein Wechsel von einem Programm zum anderen statt, muss auch der Adressbereich gewechselt werden und im besten Fall werden alle Daten aus den Caches gelöscht. Dies jedoch hat einen signifikanten Einfluss auf die Leistung des Systems und so ist ein Großteil des Leistungspluses der CPU-Architekturen in den vergangenen Jahren darauf zurückzuführen, dass parallele Speicherbereiche und eigentlich abgeschlossene Instanzen beibehalten werden konnten, ohne dass die Programme untereinander eine Möglichkeit hatten gegenseitig auf diese Daten zurückzugreifen.

Die Spectre-Sicherheitslücken haben bereits einige Schwachstellen in diesem Bereich aufgedeckt und so ist dies auch mit den MDS-Lücken der Fall.

Offenbar ist die Methodik hinter dem Hyper-Threading (HT) der Angriffsvektor, der es möglich macht, von einem Prozess auf die Daten eines anderen zuzugreifen. Um diese Lücken zu schließen, hilft zunächst einmal nur das HT zu deaktivieren. Intel arbeitet aber bereits mit den großen Betriebssystemherstellern und solchen für Hypervisor-Software zusammen, um die Lücken per Software zu schließen. Dazu muss die Isolation zwischen den einzelnen Threads erhöht werden. Dies wiederum dürfte einen gewissen Einfluss auf die Leistung haben – egal, wie gering dieser auch sein mag.

Neben der Tatsache, dass die achte und neunte Generation der Core-Prozessoren bereits in Hardware abgesichert sein soll, wäre das Schließen der Lücke per Microcode-Update auch für weitere Modelle möglich. Intel hat eine komplette Liste (PDF) aller betroffenen Prozessoren veröffentlicht. Bis zu den Sandy-Bridge-Prozessoren soll es besagte Microcode-Updates geben. Ausgenommen sind einige Sandy-Bridge-Serverableger.

Derzeit sind die Auswirkungen des Microarchitectural Data Sampling nicht bekannt. Vor allem die Serveranbieter mit ihren großen Serverfarmen und vielen VMs werden sich über weitere Einschränkungen hinsichtlich der Leistung sicherlich nicht freuen. Auf der anderen Seite ist jede gefundene und geschlossene Sicherheitslücke natürlich wichtig. Weitere Details zur Sicherheitslücke gibt es unter https://zombieloadattack.com.

Datenschutzhinweis für Youtube

An dieser Stelle möchten wir Ihnen ein Youtube-Video zeigen. Ihre Daten zu schützen, liegt uns aber am Herzen: Youtube setzt durch das Einbinden und Abspielen Cookies auf ihrem Rechner, mit welchen Sie eventuell getracked werden können. Wenn Sie dies zulassen möchten, klicken Sie einfach auf den Play-Button. Das Video wird anschließend geladen und danach abgespielt.

Ihr Hardwareluxx-Team

Youtube Videos ab jetzt direkt anzeigen

Update:

Nachdem die Meldungen zu den neuen Sicherheitslücken am späten Abend veröffentlicht wurden, hat sich über Nacht ein genaueres Gesamtbild entwickelt. Zunächst einmal aber wollen wir ein paar Fragen klären, die auch in den Kommentaren immer wieder aufgetaucht sind.

Das Microarchitectural Data Sampling ist der Oberbegriff für diese Art von Lücke. Die dazugehörigen Angriffe hören auf die Namen ZombieLoad, RIDL und Fallout. Mit RIDL (Rogue In-Flight Data Load) ist es beispielsweise möglich, sensitive Daten aus der CPU-Pipeline zu extrahieren. Dazu wird der Datenfluss verschiedener interner Buffer analysiert und daraus können die entsprechenden Informationen gewonnen werden. RIDL kann auf Cloud-Systemen, aber auch ganz simple über JavaScript-Code im Browser ausgeführt werden – selbst in abgesicherten VMs oder sogenannten Secure Enclaves. Fallout greift dediziert die Store Buffer an – ähnlich wie Meltdown. Ironischerweise machen die Verbesserungen in der Architektur, die Intel gegen Meltdown eingeführt hat, diese Prozessoren sogar noch anfälliger für Fallout, als dies zuvor schon der Fall war.

Welche Prozessoren sind betroffen?

Unsere pauschale Aussage, alle Modelle ab 2011 seien betroffen, die achte und neunte Generation der Core-Prozessoren hingegen bereits abgesichert ist etwas ungenau. Intel hat eine komplette Liste (PDF) aller betroffenen Prozessoren veröffentlicht. Allerdings gilt in der Core-i-9000-Serie (Coffee Lake Refresh) zu unterscheiden, denn ein Core i9-9900K im älteren Stepping 12 (Intel64 Family 6 Model 158 Stepping 12) ist nicht per Hardware abgesichert, während dies für das jüngere Stepping 13 (Intel64 Family 6 Model 158 Stepping 13) der Fall ist.

Bisher scheint es so, als seien ausschließlich Prozessoren von Intel durch MDS und die verschiedenen Varianten der Angriffe betroffen. Während es zu ZombieLoad und RIDL keinerlei Aussage von AMD und den anderen CPU-Herstellern gibt, hat man sich zu Fallout geäußert:

AMD: "After reviewing the paper and unsuccessfully trying to replicate the issue, AMD believes its products are not vulnerable to the described issue."

ARM: "After reviewing the paper and working with architecture licensees we are not aware of any Arm-based implementations which are affected by this issue. We thank VU Amsterdam for their research."

Wie groß ist der Leistungsverlust?

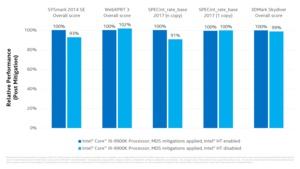

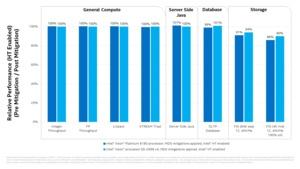

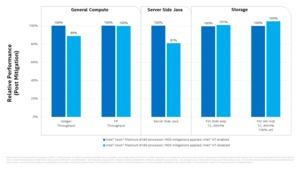

Für MDS wird es die Möglichkeit geben die Lücken in einer Kombination aus Software und Microcode-Updates zu schließen. Dies wird aber einen Einfluss auf die Leistung haben. Intel hat dazu einige Benchmarks veröffentlicht:

Je nach Anwendung sind die Auswirkungen auf die Leistung also unterschiedlich groß. Das geringe Leistungsplus der Cascade-Lake-basierten Xeon-Prozessoren gegenüber den Skylake-Varianten wurde durch die Mitigationen für Spectre und Meltdown aufgefressen und ähnlich könnte dies auch bei MDS aussehen.

Aufgrund der Erfahrungen der vergangenen Monate, empfehlen einige Linux-Distributionen ihren Anwendern besonders kritischer Applikationen bereits seit geraumer Zeit die Deaktivierung von Hyper-Threading: "If you have any untrusted code running in VMs, and need to prevent the risk of data leakage, the only available option at the moment is to disable hyper-threading." Diese Empfehlung wird durch MDS noch einmal bestärkt.

Google hat sich für sein Chrome OS dazu entschieden, das Hyper-Threading standardmäßig zu deaktivieren: "To protect users, Chrome OS 74 disables Hyper-Threading by default."

Intel wird noch lange zu kämpfen haben

Das es noch weitere Varianten und ähnliche Lücken wie Spectre und Meltdown gibt, daran gab es längst keine Zweifel mehr. Intern hat Intel das Microarchitectural Data Sampling bereits als Problem erkannt gehabt, bevor die Sicherheitsforscher an das Unternehmen herangetreten sind. Nur mit deren Hilfe konnten die Lücken aber in der aktuellen Form erforscht werden.

Die Frage, die sich nun stellt, ist: Wann und wie wird Intel diese Problematik final in den Griff bekommen? Die Architektur als solches scheint grundsätzlich problematisch zu sein. Auch wenn andere Prozessor-Hersteller von MDS direkt nicht betroffen zu sein scheinen, so zeigte die Vergangenheit, dass auch deren Design für solche Angriffe anfällig sein kann. Es bleibt also nur zu hoffen, dass die Ingenieure einen Weg die Prozessoren besser abzusichern. Gerade im professionellen Umfeld wird die Thematik für Intel offenbar zu einem Fass ohne Boden.