@Techlogi

PGP ist in meinen Augen deutlich komplizierter als die Volksverschlüsselung.

Auf den Reiter Zertifikatsverwaltung klicken und dort Zertifikate importieren, exportieren oder sperren. Kein Hexenwerk, machbar mit wenigen Klicks. Beim Import fragt die Software ob auch Browser und erkannten Mail-Client konfiguriert werden sollen.

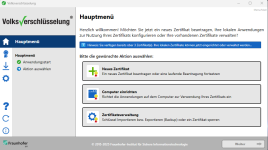

Generell hast du eine sehr übersichtliche Oberfläche mit wenig Auswahl. Vermutlich da die Zielgruppe eben nicht der Fachmann war.

Ich habe ein halbes Dutzend Laien in meinem Umfeld welche das Projekt problemlos nutzen konnten. Zu kompliziert dürfte es also nicht sein.

Ein Zertifikat beantragt man indem man sich mittels bestehendem Zertifikat, Ausweisfunktion oder einer dritten Option (hab ich nicht mehr in Kopf) authentifiziert. Dann wählst du die Mail Adresse aus um die es geht (Liste mit aus deinem Mail Client erkannten Adressen, Option manuell einzugeben) und klickst weiter. Daraufhin wird das Zertifikat beantragt. Im Anschluss kannst du noch Mail Client und Browser konfigurieren lassen und das Zertifikat exportieren.

Das haben schon Menschen Ü70 ohne Hilfe hinbekommen

Das Problem war die Bekanntheit. Warum dafür nicht geworben wurde erschließt sich mir nicht

@Rudi Ratlos du hast absolut Recht. Leider ist von unserer Politik nichts dergleichen zu erwarten. Die setzen jetzt erstmal zum X. Mal mit der Vorratsdatenspeicherung an. Wir haben doch nichts zu verbergen und müssen uns daher keine Sorgen machen. Es gibt ja genug Gründe warum unsere Behörden dieses Instrument unbedingt brauchen

Das Projekt Volksverschlüsselung mag Schwächen gehabt haben, mir ist jedoch keine einfach zugängliche Alternative bekannt.

Die Beschränkung auf Windows mag unklug gewesen sein, in meinen Augen setzen aber viele Laien auf genau dieses OS. Wer aus meinem Umfeld Linux nutzt ist grundlegend technisch versierter. Natürlich ist das nicht allgemeingültig. Ich finde es einfach schade hier ein an sich gutes Projekt einzustellen ohne eine Alternative bieten zu können. Wenigstens laufen die Zertifikate noch ein paar Jahre.

Edit2:

Einmal die Oberfläche. Neues Zertifikat, Computer einrichten und Zertifikatsverwaltung. Links in der Leiste die gleichen Optionen plus Hilfe, Update und Über.

Kompliziert ist da wirklich nichts, es gibt keinerlei Einstellungsmöglichkeit abseits der "Sollen wir das Zertifikat in Client und Browser importieren?"